WordPress ekosisteminin popüler araçlarından biri olan Advanced Custom Fields: Extended (ACF Extended) eklentisinde, saldırganların yönetici (admin) yetkileri elde etmesine olanak tanıyan çok ciddi bir güvenlik açığı tespit edildi. 100.000’den fazla aktif kurulumu bulunan eklentideki bu açık, web sitelerinin tamamen ele geçirilmesine neden olabilir.

İşte CVE-2025-14533 kodlu bu kritik açık hakkında bilmeniz gerekenler ve korunma yolları.

Yetki Yükseltme (Privilege Escalation) Tehlikesi

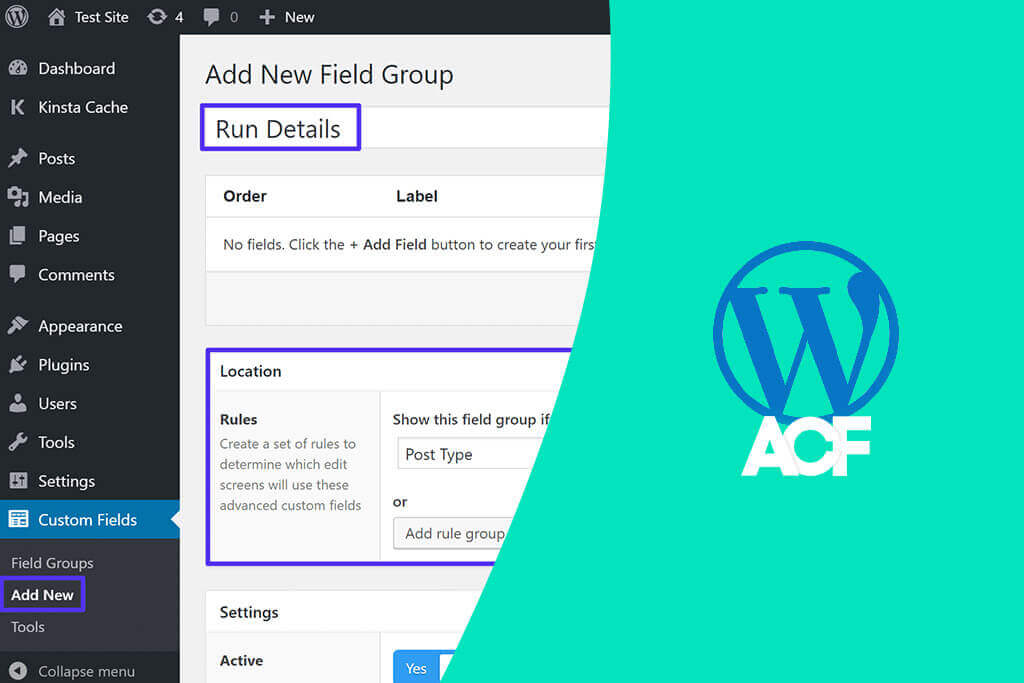

Güvenlik araştırmacısı Andrea Bocchetti tarafından keşfedilen açık, eklentinin 0.9.2.1 ve daha eski sürümlerini etkiliyor. Sorun, eklentinin “Kullanıcı Ekle / Kullanıcı Güncelle” (Insert User / Update User) form aksiyonundaki bir eksiklikten kaynaklanıyor.

Açığın Teknik Detayı

Normal şartlarda bir form üzerinden kullanıcı oluşturulurken rollerin kısıtlanması gerekir. Ancak savunmasız sürümlerde, form alanları üzerinde yeterli rol denetimi yapılmadığı saptandı.

Wordfence araştırmacıları durumu şöyle açıklıyor:

“Savunmasız sürümde, form alanları için herhangi bir kısıtlama bulunmuyor. Bu durum, forma bir rol alanı eklendiğinde, saha ayarlarında kısıtlama yapılmış olsa bile kullanıcının rolünün keyfi olarak —hatta ‘yönetici’ olarak— belirlenmesine neden oluyor.”

Kimler Risk Altında?

Bu açık oldukça tehlikeli olsa da, sömürülebilmesi için belirli bir koşulun sağlanması gerekiyor. Web sitenizin risk altında olması için:

- ACF Extended eklentisinin 0.9.2.1 veya daha eski bir sürümünü kullanıyor olmalısınız.

- Sitenizde aktif olarak kullanılan bir “Kullanıcı Oluştur” veya “Kullanıcı Güncelle” formu bulunmalı ve bu formda bir rol alanı tanımlanmış olmalıdır.

50 Bin Site Halen Savunmasız

Güvenlik açığı 10 Aralık 2025’te rapor edildi ve geliştirici ekip yalnızca dört gün sonra, 14 Aralık’ta 0.9.2.2 sürümünü yayınlayarak sorunu giderdi.

Ancak istatistikler endişe verici. Eklentinin toplam 100 bin kullanıcısından yaklaşık 50 bini güncellemeyi yapmış görünürken, geri kalan 50 bin sitenin hala saldırılara açık olduğu tahmin ediliyor.

WordPress Eklentilerine Yönelik Büyük “Keşif” Faaliyeti

Şu ana kadar CVE-2025-14533 açığını hedef alan doğrudan bir saldırı gözlemlenmemiş olsa da, siber tehdit izleme firması GreyNoise büyük bir tehlikeye dikkat çekiyor.

Ekim 2025 sonundan Ocak 2026 ortasına kadar, yaklaşık 1.000 farklı IP adresi üzerinden 700’den fazla WordPress eklentisine yönelik 40.000’den fazla “tarama” faaliyeti gerçekleştirildi. Saldırganlar şu an aktif olarak savunmasız siteleri tespit etmeye (enumeration) çalışıyor. En çok hedef alınan diğer eklentiler arasında şunlar yer alıyor:

- LiteSpeed Cache

- Elementor

- Rank Math SEO

- Loginizer

- Post SMTP

Nasıl Korunursunuz?

Eğer sitenizde ACF Extended kullanıyorsanız, vakit kaybetmeden şu adımları izleyin:

- Güncelleyin: Eklentiyi derhal 0.9.2.2 veya daha yeni bir sürüme yükseltin.

- Formları Kontrol Edin: Kullanıcı kayıt veya profil güncelleme formlarınızda rol alanlarının nasıl yapılandırıldığını gözden geçirin.

- Güvenlik Taraması Yapın: Sitenizde yetkisiz oluşturulmuş yönetici hesapları olup olmadığını kontrol edin.

Diğer Kritik Tehditler: Post SMTP ve LiteSpeed Cache

Güvenlik uzmanları, sadece ACF Extended değil, diğer popüler eklentilerdeki açıkların da aktif olarak sömürüldüğü konusunda ciddi uyarılarda bulunuyor. GreyNoise ve Wordfence tarafından paylaşılan veriler, saldırganların özellikle şu iki açığa odaklandığını gösteriyor:

1. Post SMTP Açığı (CVE-2025-11833)

Kasım 2025 başlarında rapor edilen bu açık, halihazırda siber saldırganlar tarafından aktif olarak kullanılıyor. GreyNoise kayıtları, en az 91 farklı IP adresinin doğrudan bu güvenlik açığını hedef alan koordineli saldırılar gerçekleştirdiğini ortaya koydu. E-posta gönderim süreçlerini yöneten bu eklentideki bir hata, sitenizin iletişim altyapısını tamamen tehlikeye atabilir.

2. LiteSpeed Cache Tehlikesi (CVE-2024-28000)

Milyonlarca sitede yüklü olan LiteSpeed Cache eklentisini etkileyen bu açık, ilk olarak Ağustos 2024’te “aktif olarak sömürülüyor” şeklinde işaretlenmişti. Ancak uzmanlar, Ocak 2026 itibarıyla bu açığın hala geniş çaplı saldırıların ana hedefi olduğunu belirtiyor. Yönetici yetkisi elde edilmesine imkan tanıyan bu açık, en kritik tehditler arasında yer almaya devam ediyor.

Sistem Yöneticileri İçin Acil Eylem Planı

Eğer web sitenizde Post SMTP veya LiteSpeed Cache kullanıyorsanız:

- Sürüm Kontrolü Yapın: Eklentilerinizin en son güvenlik yamalarını aldığından emin olun.

- IP Bloklama: Güvenlik duvarınızda (WAF) GreyNoise tarafından işaretlenen şüpheli IP’leri izleyin veya engelleyin.

- Eski Eklentileri Temizleyin: Kullanmadığınız veya güncellenmeyen eklentileri sitenizden tamamen kaldırın.