Çoğu Intel 10., 11. ve 12. nesil işlemci, araştırmacıların ÆPIC Leak adını verdiği yeni bir güvenlik açığından etkileniyor. Güvenlik açığı, araştırmacılara göre, onu geçtiğimiz yıllarda Intel ve AMD’ye musallat olan Spectre ve Meltdown güvenlik açıklarından ayıran mimari bir hata.

AMD Zen 2 ve 3 işlemciler, araştırmaların SQUID adını verdiği bir güvenlik açığından etkileniyor. CPU zamanlayıcılarını hedefleyen bir yan kanal saldırısıdır.

Aşağıdaki paragraflar, her iki güvenlik sorununa da üst düzey bir genel bakış sağlar. Intel ve AMD tarafından yayınlanan araştırma makalelerine ve güvenlik tavsiyelerine bağlantılar sağlıyoruz.

Saldırıların, ev sistemlerine saldırı olasılığını azaltan belirli gereksinimleri olduğundan, etkilenen işlemci modellerine sahip çoğu ev cihazı güvenli olmalıdır.

ÆPIC Sızıntısı: Önemli Kaynaklar

Sapienza Üniversitesi veya Roma, Graz Teknoloji Üniversitesi, Amazon Web Hizmetleri ve CISPA Helmholtz Bilgi Güvenliği Merkezi’nden güvenlik araştırmacıları, yakın zamanda ÆPIC Sızıntısı: Mikromimariden Mimari Olarak Sızdıran Başlatılmamış Veriler adlı araştırma makalesini yayınladı.

Ad, Advanced Programmable Interrupt Controller’dan (APIC) türetilmiştir ve Sunny Cove mimarisine dayalı tüm Intel işlemcileri etkiler. Özellikle Ice Lake ve Alder Lake işlemcileri etkileniyor.

Saldırganlar, önbellek hiyerarşisinden veri almak için güvenlik açığından yararlanabilir. Çok fazla ayrıntıya girmeden araştırma belgesi gereken tüm teknik bilgileri sağlıyor Æpicleak Sunny-Cove tabanlı işlemcilerdeki bir hatadan yararlanıyor. Sunny-Cove tabanlı CPU’larda veri okunurken, üst sıradaki eski veriler döndürülür Intel’e göre bunun yerine tanımsız davranışla sonuçlanması gerektiği için bu tasarım gereği değildir.

Araştırmacılar, döndürülen verilerin güvenlik alanlarıyla sınırlı olmadığını belirtiyor.

ÆPIC Leak’ten döndürülen başlatılmamış veriler herhangi bir güvenlik alanıyla sınırlı değildir, yani kaynak kullanıcı alanı uygulamaları, çekirdek ve en önemlisi SGX yerleşim birimleri olabilir.

Deneyler, süper sıranın “APIC istekleri için geçici bir arabellek olarak” kullanıldığını doğruladı. Süper sıra, son bellek yüklerini ve depolarını içerir ve APIC “kayıtın yalnızca mimari olarak tanımlanmış bölümlerinin üzerine yazar ve eski değerleri ayrılmış bölümde bırakır”.

Başka bir deyişle, saldırganlar, SGX yerleşim birimlerindeki AES-NI anahtarları da dahil olmak üzere verileri okumak için hatadan yararlanabilir.

Araştırma makalesinde birkaç farklı saldırı tekniği açıklanmıştır:

- Sızdıran veri ve kod sayfaları En basit saldırı türü, “Enclave Shaking ve Cache Line Freezing” ile bir SGX yerleşiminin geri kalanında “veri (ve kod) sızdırmayı” birleştirir.

- Sızdıran kayıt değerleri Saldırı, kaydın değerini yeniden oluşturmak için belirli bir önbellek satırını hedefler.

Windows kullanıcıları, Intel işlemcilerin işlemci neslini kontrol etmek için aşağıdakileri yapabilir:

- Başlat Menüsünü açın.

- Sistem Bilgileri yazın.

- Sistem Bilgileri sonucunu yükleyin.

- İşlemci girişinin değerini kontrol edin ve özellikle tire işaretinden sonraki ilk veya ilk iki basamak, örneğin Intel Core i5-1035G1, 10. nesil işlemcilerdir.

Sunny-Lake tabanlı işlemciler Meltdown saldırılarına karşı savunmasız değildir.

Azaltmalar ve Düzeltmeler

Güvenlik açığı, güvenlik açığından yararlanmak için makineye kök veya yönetici düzeyinde erişim gerektirir. Çoğu ev sistemi bu nedenle güvenli olmalıdır, ancak yine de güncellemeler kullanıma sunulduğunda yüklemeniz önerilir.

Æpic Leak, araştırmacılara göre bir donanım düzeltmesi gerektiriyor. Eski işlemciler sorundan etkilenmediği için düzeltmenin çok karmaşık olmaması gerektiğini varsayıyorlar. Araştırma makalesi, SGX’i devre dışı bırakmaktan EPC için önbelleğe almayı devre dışı bırakmaya kadar çeşitli azaltma önerilerini listeler.

Intel, 2022.2 IPU – Intel® İşlemci Danışmanlığı destek sayfasında, müşterilerin sorunu çözmek için sistem üreticisi tarafından sağlanan en son ürün yazılımı sürümlerini yüklemeleri gerektiğini açıklar. Intel, genel ambargo kaldırıldıktan sonra SGX SDK güncellemelerini yayınlamayı planlıyor.

Intel, şirketin genel GitHub deposunda zaten mevcut olan etkilenen işlemciler için mikro kod güncellemeleri yayınladı.

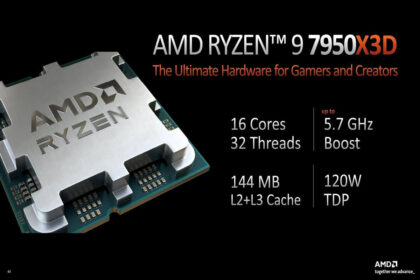

SQUIP Güvenlik Açığından Etkilenen AMD İşlemciler

Lamarr Security Research, Graz University of Technology ve Georgia Institute of Technology’den araştırmacılar tarafından hazırlanan yeni bir araştırma makalesi, belirli AMD işlemcilerini etkileyen yeni bir güvenlik açığı keşfetti.

Kaynak bağlantıları:

- AMD İşlemcilerde Yürütme Birimi Zamanlayıcı Çekişmesi Yan Kanal Güvenlik Açığı

- SQUIP: Zamanlayıcı Kuyruğu Çekişmesi Yan Kanalından Yararlanma

Bağlantılı araştırma makalesi, güvenlik açığı hakkında teknik ayrıntılar sağlar. Araştırmacılar, etkilenen AMD işlemcilerin CPU zamanlayıcılarında bir güvenlik açığı keşfetti. Araştırma makalesine göre SQUIP, zamanlayıcı kuyruklarına yapılan ilk yan kanal saldırısıdır.

SQUIP saldırısı, doluluk seviyesini aynı donanım çekirdeğinden ve SMT iş parçacıkları arasında gözlemler.

Araştırma ekibi tarafından gerçekleştirilen testlere göre, bir saldırgan 45 dakikadan daha kısa bir sürede aynı yerde bulunan bir kurbandan hassas verileri çıkarabilir.

Araştırma makalesinde donanım ve yazılım azaltımları önerilmektedir. Daha kolay seçeneklerden biri, SMT’yi devre dışı bırakmak veya farklı güvenlik etki alanlarından gelen işlemcilerin aynı çekirdek üzerinde birlikte çalışmasını engellemektir.

Aşağıdaki işlemciler bu güvenlik açığından etkilenir:

- AMD Ryzen 2000, 3000 ve 5000 serisi

- Radeon grafik serisine sahip AMD Ryzen 4000 ve 5000.

- 2. ve 3. nesil AMD Ryzen Threadripper işlemciler.

- AMD Ryzen Threadripper PRO işlemciler.

- Radeon grafikli AMD Athlon 3000 mobil işlemciler.

- AMD Ryzen 2000 mobil işlemciler.

- AMD Ryzen 3000 mobil işlemciler.

- Radeon grafikli AMD Ryzen 3000, 4000 ve 5000 işlemciler.

- Radeon grafikli AMD Athlon 3000 serisi. (Chromebook)

- Radeon grafikli AMD Athlon mobil işlemciler. (Chromebook)

- Mobil grafiklere sahip AMD Ryzen 3000 serisi işlemciler. (Chromebook)

- 1., 2. ve 3. nesil AMD EPYC işlemciler.

AMD kullanıcıları, işlemciyi aramak için Sistem Bilgilerini kullanabilir. Diğer seçenekler arasında Windows 10 veya 11 cihazlarda Ayarlar’ı açma ve işlemci markasını ve modelini görüntülemek için Sistem > Hakkında yer alır.

AMD, etkilenen işlemciler için herhangi bir çekirdek azaltma veya mikro kod güncellemesi yayınlamayı planlamamaktadır. Bunun yerine şirket şu tavsiyeyi sunuyor:

AMD, yazılım geliştiricilerin bu olası güvenlik açığını azaltmaya yardımcı olmak için sabit zamanlı algoritmalar dahil olmak üzere mevcut en iyi uygulamaları1,2 kullanmasını ve uygun olduğunda gizliliğe bağlı kontrol akışlarından kaçınmasını öneriyor.